Heute feiere ich ein kleines Jubiläum: meinen 500. Blogartikel. WOW! Das hätte ich mir nicht träumen lassen, als ich Mitte 2006 mit dem Bloggen angefangen habe. Eigentlich wollte ich damals nur ein paar Freunde und Komilitonen auf dem Laufenden halten, während ich meine Diplomarbeit vorbereitet habe. Es sollte “irgendwas mit Handies oder so” werden. Daher auch der Untertitel “tiny little gizmos”. Wir sind doch alle in unsere kleinen elektronischen Spielzeuge vernarrt, oder? Diesen Artikel schreibe ich ja auch gerade auf meinem Mini-Notebook während ich im Zug sitze.

Das Diplom habe ich Anfang 2007 dann auch problemlos bekommen. Da mir das Bloggen tatsächlich richtig Spass gemacht hat, wollte ich danach nicht einfach so sang- und klanglos wieder damit aufhören. Der thematische Schwerpunkt hat sich zwar ein bischen verschoben, aber es ist ein reines Hobbyprojekt geblieben. Mehrere Angebote für Werbung auf meiner Seite habe ich abgelehnt. Ich schreibe nur über Sachen, die mich bewegen und zwar genau so, wie mir der Schnabel gewachsen ist. Auf die geschätzten €2,45 pro Monat kann ich da getrost verzichten. Aber genug der Vorrede.

Freibier! Oder noch besser: freie Software!

Zur Feier des Tages gebe ich heute einen aus – und zwar einen Download ;-)

Mein Diplomthema war “mobile community” und seit Anfang 2006 entwickle ich auch an einer dementsprechenden Software: zzap. Mittlerweile ist die Software in der 4. Version angekommen und ich habe mich dazu entschlossen, zzap als Open Source unter der GPL freizugeben. Seit heute gibt es die Version 0.4.148 zum Download. Eine kurze Aufzählung der Features von zzap:

- Multichannel – Unterstützung von Web, iPhone und normalen Handies.

- Multilanguage – Deutsch und Englisch sind serienmäßig. Weitere Sprachen sind leicht hinzuzufügen.

- Connectivity – Einbindung in Blog und twitter möglich.

- Enhanced Content – Kurznachrichten plus Links plus Fotos.

- Easy Setup – Ein Installationsscript hilft beim Einrichten der Software.

- Extendable – Erweiterungsfähig durch Plug-in Architektur.

- Multitier, Schichtentrennung, MVC oder wie das jetzt gerade heisst. Bei meiner Software ist Ablaufsteuerung, Datenzugriff und Ausgabe jedenfalls ordentlich getrennt.

Würde mich freuen, wenn der Eine oder Andere die Software mal ausprobiert. Feedback ist allerherzlichst willkommen. Bei Interesse lasse ich mich auch gerne in Gespräche auf der MBC09 (Micro Blogging Conference) verwickeln.

Download: zzap V0.4.148 (376 KB)

Heute Nacht waren in Brandenburg Temperaturen bis zu -20 Grad. Wie ich auf die Idee kommen konnte, daß ich heute morgen einfach so in den Zug steigen und nach Hamburg zur Arbeit fahren kann, ist mir im Nachhinein unklar. Die Bahn bekommt ja schon den normalen Betriebsablauf nur mit Ach und Krach einigermaßen auf die Reihe.

Selbstverständlich war dann heute morgen komplettes Chaos – oder eigentlich auch wieder nicht. Streng genommen war es sogar ganz ruhig. Es fuhr nämlich schlichtweg nichts in Richtung Hamburg. Es kamen zwar im Minutentakt sinnlose Durchsagen, welcher Zug nun wieder wieviel Verspätung hat (Mindestens 45 – meist ab 60 Minuten aufwärts), daß Waggons fehlen, Reservierungen teils in anderen Waggons sind und Teile des Zuges unbeheizt sind. Aber das war unter dem Strich alles total egal – weil ohnehin kein Zug fuhr.

Geringfügige Differenz zwischen Ist- und Soll

Ich habe mir das bis 9:00 angesehen (bis dahin waren bereits 3 Züge fällig und nicht gefahren) und bin dann wieder nach Hause gefahren um von dort zu arbeiten. Was für ein Glück, daß ich den Laptop nicht in Hamburg hatte. Warum ist die Bahn eigentlich nicht so ehrlich und sagt folgendes durch:

“Wir bekommen heute überhaupt nichts auf die Reihe, gehen Sie bitte einfach wieder nach Hause“?

Das wäre wohl zu ehrlich, oder? Super Einstand für 2009 übrigens…

Wie krank ist das denn? Angeregt durch den Nostalgievortrag neulich auf dem 25C3 habe ich mir mal ‘nen schönen Commodore64 Emulator (V.I.C.E.) und ‘nen Crossassembler (ACME) besorgt und schaue gerade, wieviel 6502 Maschinensprache ich noch kann. Das ist ja schon bekloppt genug, dachte ich so aber nun stosse ich auch noch auf das hier:

Einen Sinclair ZX Spectrum Emulator – in Javascript!!!

Seit einiger Zeit gibt es ja den Firefox 3 Browser bei Mozilla. Übergangsweise wird der 2er noch mit Updates versorgt. Natürlich möchte Mozilla am liebsten, daß alle den neuen Browser benutzen, damit sie nicht mehr beide weiter pflegen müssen. So weit, so verständlich.

Ich bin bisher noch nicht auf den 3er umgestiegen, weil ich so einige Neuerungen nicht mag und mit dem 2er eigentlich recht zufrieden war. Seit einiger Zeit stelle ich fest, daß der Firefox 2 extrem häufig hängen bleibt – Und zwar sowohl auf dem Mac, als auch unter Windows. Das setzte ungefähr an, nachdem der Browser damit aufgehört hat, penetrant auf den Nachfolger hinzuweisen.

Ist das jetzt blöder Zufall, habe ich meine Kisten nicht richtig im Griff oder ist das extrem ekliges Zuckerbrot-und-Peitsche-Marketing von Mozilla, wie es sich nicht mal MS oder Apple trauen?

Hat jemand ähnliche Erfahrungen gemacht, oder tritt das Problem nur bei mir auf?

Dirk Ollmetzer | Wednesday, 31 December 2008 |

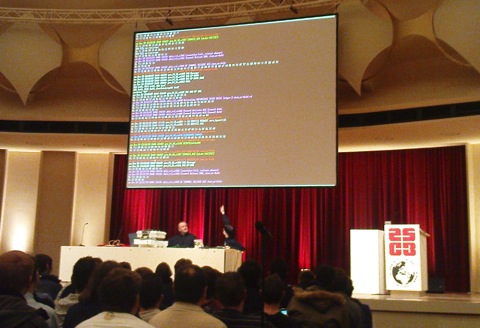

MiscDer Kongress ist vorbei und ich ziehe mal eben Fazit und zeige gleich noch ein paar Bilder. Grundsätzlich finde ich es großartig, daß der CCC überhaupt jedes Jahr einen solchen Kongress organisiert und daß sich so viele Leute dafür interessieren. Es wurden über 4000 Tickets verkauft – ausverkauft am 2. Tag!

Die Stimmung war schon recht speziell. Der Zusammenhang zwischen Hacken und Bürgerrechten erschließt sich einem Normalbürger sicherlich nicht so einfach. Die Themen im Spannungsfeld zwischen Technik (Computing, Robotik) und Gesellschaft (soziologisch und juristisch) waren überwiegend spannend. Einige Vorträge fand ich super (“Running your own GSM Network” und “The Ultimate Commodore C64 Talk“), andere dafür etwas weniger (“Attacking Rich Internet Applications” und “Vulnerability discovery in encrypted closed source PHP applications“). Was aber eher damit zu tun hatte, daß Themen etwas anders beleuchtet wurden, als ich erwartet hatte.

Schade, daß ich nur einen einzigen Bekannten getroffen habe. Es hat sich aber auf jeden Fall gelohnt, die Veranstaltung zu besuchen. Und allen Leuten, die Hacker immer noch grundsätzlich für Kriminelle halten sei gesagt: Die Jungs und Mädels setzen sich auch für DEINE Bürgerrechte ein!

Erläuterung der Zugriife auf die aktive GSM Zelle

Lego Duplo - für kleine und grosse Kinder

Zwischendrin immer mal wieder alte Mechanik - funktionstüchtig!

Konzentration: Workshops und Hackcenter im Keller.

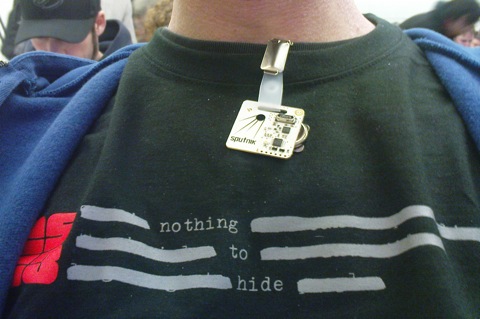

Nichts zu verbergen - daher lasse ich mich auch freiwillg per RFID tracken

Teilautonome Quatrocopter

Stilistisch passende Präsentationsfolien (C64 Talk)

Dirk Ollmetzer | Tuesday, 30 December 2008 |

MiscVierter und letzter Tag auf dem Kongress. So langsam scheint bei den Teilnehmern ein wenig die Luft raus zu sein. Es ist wieder leerer im BCC. Man kann sich wieder bewegen und eine freie Steckdose ergattern. Ich habe gerade den (für mich) letzten Vortrag mit dem Title “why technology sucks” gehört. Die Antwort auf diese Frage stand übrigens schon vor Beginn des Vortrags auf der Leinwand: “technology does not solve non-technical problems”. Wohl war – die größten Troublemaker sind zur Zeit sicherlich nicht die Techies, sondern Politiker, Juristen und die organisierte Kriminalität (Cracker). Das Leben (und Programmcode) könnte so einfach sein, ohne sie…

Der Vortrag selber zerfiel in zwei Teile, die weder untereinander noch mit dem Titel viel gemein hatten. Im ersten Teil wurde ein echter Datenalptraum vorgestellt: Eine Netzkarte für die öffentlichen Verkehrsmitte in den Niederlanden. Es wird mitgetrackt, wer wann von wo nach wo fährt und diese Daten sind auch noch (für die persönliche Abrechnung) per Web abrufbar. Es gibt zwar auch anonyme Karten, aber die sind teurer. Für Abokunden gibt es diese Möglichkeit zudem nicht. Leider wurde kein Weg aufgezeigt, wie mit diesem System am besten umgegangen werden kann. Es ist eben vor allem ein politisches Problem.

Der zweite Teil des Vortrages zeigte, daß es Menschen gibt, die sich um die Zukunft der E-Mail Gedanken machen. Ich bin ja auch seit einiger Zeit der Meinung, daß E-Mail in der bisherigen Form tot ist. Aus Sicherheitsgründen und wegen des Spam-Problems. Um den ersten Aspekt kümmert sich das vorgestellte Projekt “SmallMail”. Es ist bis jetzt ein proof-of-concept um Journalisten und potentiellen Informanten ein sicheres Kommunikationsmittel an die Hand zu geben. Dazu wird nicht nur die Nachricht selber, sondern auch die Header verschlüsselt und der Transport findet über das TOR-Netzwerk statt. Somit wird nicht nur die Nachricht, sondern auch die Information, wer wann mit wem kommuniziert vor unbefugtem Zugriff gesichert. Interessant – das sollte man im Auge behalten.

Jetzt werde ich noch mal eben nach den Daten aus dem Sputnik-Projekt fragen (da schreibe ich später noch was dazu) und mich dann gemütlich nach Hause bewegen. Ich sitze hier im ersten Stock und sehe draussen einen wunderbar blauen und wolkenlosen Himmel. Was gibt es schöneres, als nach gelungener geistiger Anregung einen entspannten Spaziergang an einem sonnigen Wintertag zu machen?

Dirk Ollmetzer | Monday, 29 December 2008 |

MiscTag 3 des Kongresses fing mit einem echten Highlight an: “Running your own GSM Network”. Na gut, ein ganz kleines bischen übertrieben war der Titel schon. Eigentlich hätte es “Running your own GSM basestation” heissen müssen. Seis drum – beeindruckend war die Vorführung allemal.

Nach einer Einführung, wie ein GSM Mobilfunknetz aufgebaut ist, ging es ans Eingemachte. Zunächst einmal die Frage, weshalb man so etwas überhaupt tun möchte. Neugier, die Suche nach Sicherheitslücken und die Schaffung eines Bewusstseins, daß überhaupt Schwachpunkte in der Netzsicherheit existieren. Insbesondere, wenn man bedenkt, daß viele Mobilfunkdienste, wie Payment auf der Grundannahme basieren, daß Mobilfunknetze sicher sind.

Um es kurz zu machen: Die Referenten haben während des Kongresses eine eigene Basisstation laufen lassen. Davon konnten sich die Anwesenden ganz einfach überzeugen, indem sie an ihren Handies ein anderes Mobilfunknetz auswählten. Neben den bekannten Deutschen Netzen wurde das Netz “001 01” sichtbar. Und da die Kongressbesucher sehr experimentierfreudig sind, haben bereits über 1000 Einbuchungen stattgefunden. Es wurde der laufende Netzwerkverkehr gezeigt, aus dem sich Herkunftsländer und Heimatnetzwerke, SMS-Verkehr im Klartext, Telefontyp und IMEI Nummer (eindeutige Gerätekennung der Handies) herauslesen liessen.

Ein grundlegendes Sicherheitsproblem scheint bei GSM darin zu liegen, daß die Intelligenz fast vollständig im Netzwerk liegt. Das Netzwerk authentifiziert zwar das Handy, aber nicht umgekehrt. Das Handy vertraut dem Netzwerk, das es findet.

Jedenfalls ein extrem interessanter Vortrag, in dem die Zuschauer auch viel zu lachen hatten.

Den anschließenden Vortrag zur (un)Sicherheit von eletronischen Wahlsystemen habe ich nicht zu Ende gesehen, weil mir die Einwände bereits bekannt waren. Unabhängig von der konkreten Umsetzung sind elektronische Wahlen prinzipiell nicht überprüfbar und somit grundsätzlich abzulehnen.

Dirk Ollmetzer | Sunday, 28 December 2008 |

MiscZum Ende des Tages gab es soeben einen richtig guten Vortrag zu Schadsoftware, die für Angriffe auf Bankkonten entwickelt wurde. Aus gegebenem Anlaß hatte ich natürlich einiges Interesse an dieser Veranstaltung und wurde auch nicht enttäuscht.

Angriffsszenarien

Der Vortrag begann mit dem schon klassischen Angriff per phishing. Dabei wurde eine fingierte Mail benutzt, die vorgeblich von eBay kam, um den User zur Eingabe seiner Accountdaten auf einer gefakten Seite zu bewegen.

Aus Angreifersicht ist solch ein Vorgehen jedoch ineffizient. Deshalb nehmen Angriffe mit Keyloggern zu, die zunächst nichts anderes tun, als Benutzereingaben nach bestimmten Kriterien zu Filtern und auf speziellen Servern (Dropzones) zu sammeln. Einige der verbreitetsten Tools wurden kurz vorgestellt – geradezu ein Gruselkabinett. Das reichte von Browserplugins, manipulierten Browserplugins und ging bis zu Software, die sich tief in das Betriebssystem eingräbt oder sogar schon vor dem Start des Betriebssystems hochfährt, weil sie im Master Boot Record sitzt.

Angriffsanalyse

Nachdem die verschiedenen Angriffstools vorgestellt wurden, zeigte der Referent, wie man diese Angriffe analysieren kann. Mittels Honeypots wird die Schadsoftware sozusagen “angelockt” und anschließend in mehreren Stufen analysiert. Sehr interessant.

Datenschwarzmarkt

Neben den technischen Aspekten beleuchtete der Referent auch die ökonomische Seite des dahinterstehenden Schwarzmarktes. Das betraf sowohl die Dimensionen (Anzahl der Geschädigten u.v.m.), als auch die mutmaßlichen Preise der Tools und der erbeuteten Zugangsdaten.

In der anschließenden Diskussion in kleiner Runde fragte ich, welche Möglichkeiten auf Seiten der Bank besteht, herauszufinden, ob Kunden möglicherweise gerade ausspioniert werden. Der Hinweis, daß in Deutschland mit dem mTAN Verfahren bereits ein – im Gegensatz zu Banken in anderen Ländern – relativ hoher Sicherheitsstandard besteht, kann nicht so recht zufriedenstellen. Da sollte man nochmal genauer drüber nachdenken.

Dirk Ollmetzer | Sunday, 28 December 2008 |

MiscHeute scheinen noch wesentlich mehr Menschen anwesend zu sein, was zwar irgendwie gut ist, die ganze Sache aber leider auch sehr anstrengend macht. Außerhalb der Säle kann man kaum treten und in den Vorträgen ist konzentriertes Zuhören ist sehr schwierig, weil immer irgendjemand raus- oder rein rennt, Türen im 15 Sekunden-Takt laut klappen, Mateflaschen umfallen oder sonstwas nerviges passiert.

Positiv ist dafür, daß heute generell mehr Frauen anwesend sind, was ich sehr begrüße. Eben saß neben mir (Im Gang, auf dem Fußboden in Steckdosennähe) ein nettes, junges Mädel mit seine Macbook. Speziell und ungewöhnlich war, daß sie sehtr konzentriert Nethack gespielt hat. Falls es jemand nicht kennt: Höhlen durchstriefen, Schatz suchen, Monster erschlagen. Alles ohne Grafik – die reinste Buchstabensuppe.

Zwei Vorträge habe ich schon gehört.

Im ersten wurde bewusst provokant eine positive Utopie über die transparente Gesellschaft gezeichnet. Einiges davon ist sicherlich nicht so ganz falsch, aber ob das die “bösen Jungs” im Zweifelsfall auch so sehen… Ich weiss ja nicht.

Der zweite Vortrag war technischer Natur und hatte mögliche Angriffe auf Web2.0 Applikationen zum Thema. Das hat mir leider nicht soviel gegeben, wie ich mir gewünscht hätte. Zum Einen lag das etwas am Vortragsstil, zum Anderen aber auch daran, daß ich in Javascript nicht so richtig fit bin, wenn es ans Eingemachte geht.

Dirk Ollmetzer | Saturday, 27 December 2008 |

MiscGerade den ersten wirklich technischen Vortrag gehört: “Locating mobile phones using signalling system #7”. Gleich zu Beginn wurde ein ausländischer Zuhörer aufgefordert, seine Telefonnummer in ein Tool einzugeben. Kurz darauf bekam der Saal zu sehen, über welche Netze er in Deutschland geroutet wird und wo er sich ungefähr aufhält. Nach der Praxis folgte die Theorie.

Positiv war, daß sehr anschaulich und verständlich dargelegt wurde, worin die Schwachstelle in GSM Netzwerken (also fast jedem Mobilfunknetz der Welt mit Ausnahme von USA und Japan) besteht. Die Funktion und das ganze Protokoll ist eigentlich nur Mobilfunkprovidern für Roamingzwecke zugänglich. Interessant ist nicht nur die Tatsache, daß es dem Vortragenden überhaupt gelang, sich die entsprechende Information zu beschaffen, sondern auch die Antwort auf seine Frage, weshalb das überhaupt möglich ist. Die Antwort war, daß diese Lücke mutmaßlich von Spam-Versendern genutzt wird und einige daran sehr gut verdienen.

Auf die Frage, wie man sich als normaler Nutzer davor schützen kann, lautet die ernüchternde Antwort: “gar nicht”. Die Carrier arbeiten aber daran, diese Lücke zu schließen. Und das aus zwei Gründen: Erstens geht ihnen über manipuliertes SMS Routing enorm viel Geld verloren und zweitens können bestimmte SMS aufgrund dieser Lücke nicht von den Geheimdiensten des Landes mitgelesen werden, aus der der Mobilfunkkunde kommt.

Ich habe eben eine Menge über die Funktion von GSM Mobilfunknetzen gelernt. Dies war definitiv eines der Highlights des Tages – trotz des gnadenlos überfüllten Vortragssaals und den drei Kaspern vor mir, die sich die ganze Zeit unterhalten mussten und ausserdem noch den Blick zur Leinwand versperrt haben.

« Previous Page — Next Page »